UTMやセキュリティハブを使ったインターネットセキュリティ

UTM・セキュリティハブ

レンタルサービス

未曾有の災害やIT犯罪の増加など、企業を取り巻く環境は常に変化し続けており中小オフィスもその例外ではありません。

これらの変化はビジネス上のチャンスであると同時に、大きなリスクとなり企業の負担を増加させています。

このような環境変化に柔軟に対応するため、最新情報や今後のトレンドをお客様に変わって調査・分析し、最新で最適なUTMシステムやセキュリティハブを使ったインターネットセキュリティを利用しやすい月額課金型のレンタルサービスとしてワンストップで提供。

インターネットにおける外部からの脅威と外部からの脅威、どちらにも対応できるUTMレンタルサービスをご提供します。

弊社では、インターネットのセキュリティについても防犯のプロとして的確なアドバイスが可能です。

インターネットセキュリティの基本 UTM

考え方は自宅のセキュリティと同じで、防犯は相手の手口を想定して対策を考えます。

オフィスのセキュリティ対策もこれと全く同じ考え方が必要です。

ただ、オフィスのインターネットセキュリティは、内部と外部の両方の側面から考えることが必要です。

内部からの脅威(情報の漏洩、ウイルス拡散、ネットワーク攻撃、不要サイトへのアクセス)と外部(不正アクセス、コンピューターウイルス、ネットワーク攻撃)といったリスクをトータルで考える必要があります。

しかし、1つ1つ別々に備えるのはコストもかかり管理も大変です。

そんな複合的な脅威から企業を守る統合セキュリティ機器【UTM】が必要です。

名古屋、愛知、岐阜、三重、静岡のUTMやセキュリティハブを使ったインターネットセキュリティは株式会社トリニティーにお任せください。

UTM装置「SS5000Ⅱ」の機能

UTMは外部からのウイルスや悪意あるアクセスをシャットアウト

日々進化する悪意ある不正な侵入をUTMでシャットアウトします。

顧客情報の保護はもちろん、侵入されたパソコンが踏み台にされ、被害者ではなく加害者になってしまうこともあります。

UTMは大量に届く迷惑メールを選別・タグ付けします。

毎日のように届く迷惑メールをしっかりと選別。

UTMは、うっかり添付ファイルを開きウイルスに感染することを防ぐこともできます。

業務効率を上げ、大事なメールだけをしっかりと確認し快適な環境を整えましょう。

UTMはフィッシングサイトや業務に必要のないサイトへのアクセスを防ぎます。

パスワードや口座情報等の重要な情報を巧妙に取得する偽のウェブサイトにUTMがアクセスできないようにします。

同様にUTMは、従業員が行う、業務に必要のないアダルトサイト、ギャンブルサイト、ゲームサイトなどへのアクセスを未然に防ぎます。

サクサのUTM「SS5000Ⅱ」の特徴

インターネットセキュリティは導入した後の運用面に不安を感じる方が多いかと思います。

『パソコンを買い換えたら(増やしたら)どうすればいいの?』、『急に速度が遅くなったような気がするけど大丈夫?』、『wi-fiはどうしよう?』など、弊社のUTMはすべてをサポートできるから社内に詳しい人がいなくても安心です。

信頼性の高いUTMをメンテナンスフリーで!

ネットワークの出入り口に専用のUTM装置「SS5000Ⅱ」を配置することで、統合的なセキュリティ機能を一元的に提供します。

常に新しいウイルス情報を遠隔からアップデートさせる事ができますので、管理者が不要。専用の人員を配置する必要がありません。

UTMの専用ページで状況を見える化

検知したセキュリティ脅威の一覧をカテゴリ別に詳細に専用ページで見ることができます。

例えば、ウェブフィルタのレポートには、アンチウイルス、アンチスパム、IPS、DoS攻撃、URLフィルタ、アプリケーション制御、メール送受信が表示されます。

ブラウザを使って見ることができるので、特別なソフトウェアをインストールする必要はなく、タブレットからでも見ることができます。

ウイルス感染PCヘルプ・サポート

UTM装置「SS5000Ⅱ」を導入後に万が一ウイルス感染してしまった場合にはPCに対してコンタクトセンターの専門スタッフがリモートでウイルス駆除をサポートします。

UTMを設置していただいているお客様からのお問い合わせに対し、電話だけでは伝えにくい操作や設定などは、インターネットを利用したリモートツールで分かりやすくサポートができます。

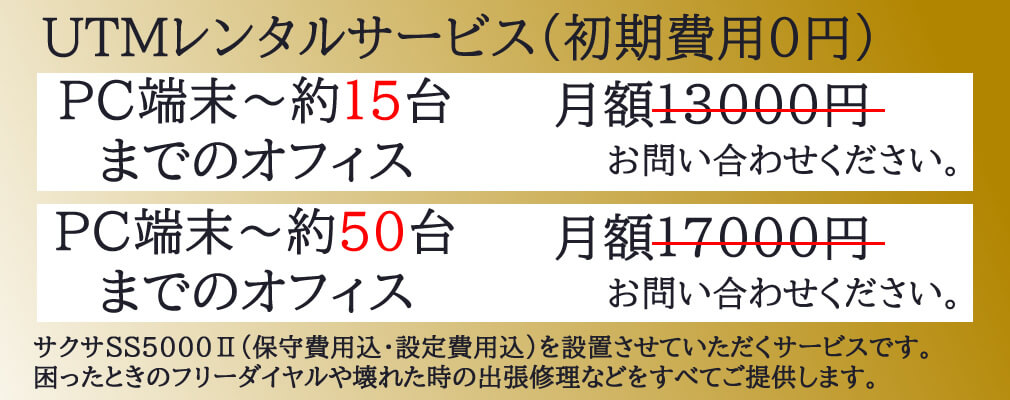

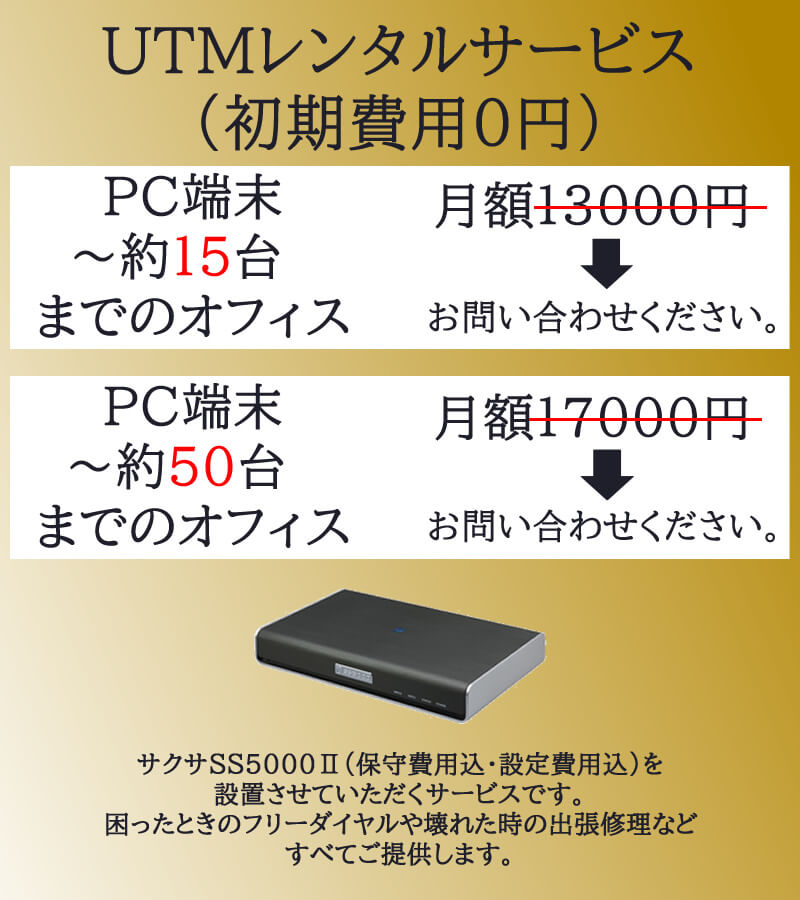

UTMの導入費用

UTMレンタルサービスは、導入時にまとまった費用がかからない月額課金型です。

パソコンが最大15台までの企業なら初期費用は0円、月々のUTMの費用は約10000円~15000円(税別)で運用できます。(15台以上は別途ご相談ください。)

※ 別途、消費税がかかります。

※ このUTMレンタルサービスは、関東と中部で行っております。近隣の都道府県もご相談ください。

UTMの必要性とは?

『サプライチェーンの弱点を悪用した攻撃の高まり』。これは、IPA(情報処理推進機構)が2019年7月に発表した情報セキュリティ10大脅威2019(※1)に、組織における脅威第4位として新たに加わった項目です。

サイバー攻撃の標的は、大企業や政府・自治体だけではありません。

最近では、防御が厳重な大きな組織ではなく、比較的セキュリティの甘い取引先の中小企業を狙って端末を乗っ取り、そこから大企業のシステム内部へ侵入する、という手口も増えています。

しかし、多くの中小企業が未だインターネットセキュリティ対策にコストや人員を割く必要性があるのかどうか半信半疑であるというのが現状です。

私たちも、UTMの導入を検討する企業様から、

業務のためにはネットワーク構築をしているけれど、本当はUTMやインターネットセキュリティ対策のために大きなコストや人的リソースを割くことは難しい…

インターネットセキュリティ対策なんて本当に必要なのか…?

UTMはコストパフォーマンスがいいと聞いたことがあるけれど事実なのか…?

という内容のご相談をいただきます。

結論から申し上げると、企業活動を安全に進めていくため、また、各種機関が求めているセキュリティガイドラインを満たすためにも、UTMは必須です。

ただ、UTMを導入したほうがいいのかどうかはそれぞれの企業様の業務内容や人的リソースにより回答は異なります。

ここからは、中小企業におけるインターネットセキュリティ対策の必要性について、そして、UTM導入を検討する際のポイントについてご紹介します。

※UTMにできること、UTMの特徴については下記のURLをご参照ください。

(※1)「情報セキュリティ10大脅威 2019」は、2018年に発生した社会的に影響が大きかったと考えられる情報セキュリティにおける事案から、IPAが脅威候補を選出し、情報セキュリティ分野の研究者、企業の実務担当者など約120名のメンバーからなる「10大脅威選考会」が脅威候補に対して審議・投票を行い、決定したものです。

引用:https://www.ipa.go.jp/security/vuln/10threats2019.html

そもそもサーバー攻撃とは?

UTMのような多層防御機能を持ったセキュリティアプライアンスが誕生した背景には、複雑かつ深刻化するサーバー攻撃の脅威があります。

ただ、どのようなサーバー攻撃があるのかは、実際被害にあってはじめて知るということも多いのではないでしょうか。

そこで、組織において脅威と考えられるサーバー攻撃にはどのようなものがあるのか、IPA発表の情報セキュリティ10大脅威2019をもとにご紹介します。そしてこれらの脅威の多くがUTMで解決できます。

組織が対応するべき情報セキュリティ10大脅威

- 1位:標的型攻撃による被害

- 2位:ビジネスメール詐欺による被害

- 3位:ランサムウェアによる被害

- 4位:サプライチェーンの弱点を悪用した攻撃の高まり

- 5位:内部不正による情報漏えい

- 6位:サービス妨害攻撃によるサービスの停止

- 7位:インターネットサービスからの個人情報の窃取

- 8位:IoT 機器の脆弱性の顕在化

- 9位:脆弱性対策情報の公開に伴う悪用増加

- 10位:不注意による情報漏えい

となっています。それぞれどのような脅威なのか、ご説明します。

1位:標的型攻撃

メールの添付ファイルやウェブサイトにウィルスを仕込み、組織のPCをウィルスに感染させたあと内部へ潜入。

機密情報や個人情報を盗み取る攻撃です。

2位:ビジネスメール詐欺

取引先や経営者になりすましたビジネスメールのやり取りをし、企業の金銭取り扱い担当を騙して偽の講座へ送金させる詐欺です。

従業員のメールアカウントを乗っ取り、その従業員と取引実績のある企業の担当者へ偽の講座・金額が記載された請求書等を送りつけるというケースもあります。

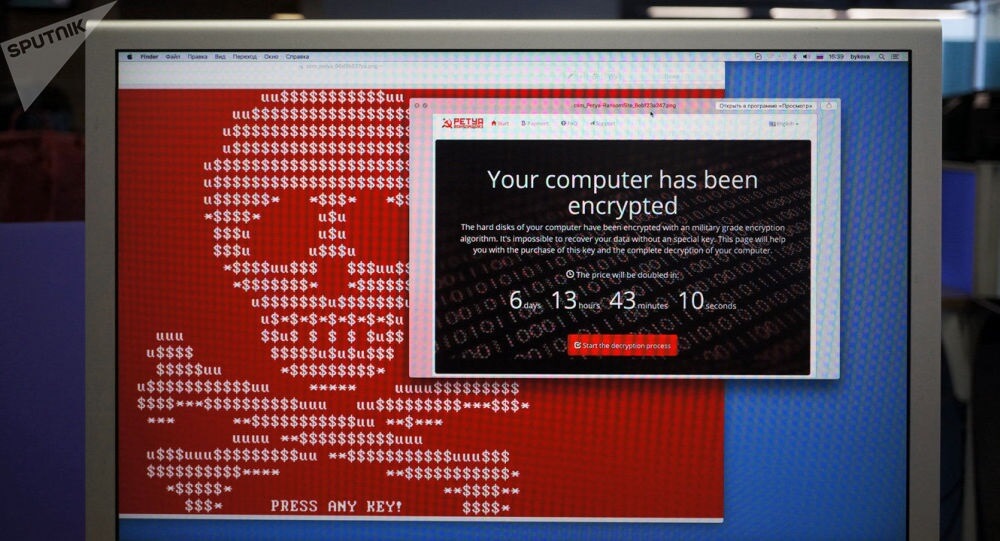

3位:ランサムウェアによる被害

PCやスマートフォンの利用に暗号化や画面ロック等の制限を掛け、解除するために金銭を支払うよう脅迫するウィルスです。

4位:サプライチェーンの弱点を悪用した攻撃の高まり

サプライチェーンの弱点を悪用した攻撃、つまり、委託先組織が不正アクセスを受けることでいたくもと組織の情報が漏えいするという脅威は、2019年版で新たに加わりました。

これは例えば、情報システムの委託を受けている委託先から個人情報が漏えいしてしまうケースや、また、ソフトウェア開発を委託された委託先がセキュリティへの配慮が足らず脆弱性のあるソフトウェアを納品し、そのソフトウェア利用者が脆弱性を突いた攻撃を受けてしまうケースなどが考えられます。

5位:内部不正による情報漏えい

組織内部の関係者(従業員や元従業員など)による機密情報の漏えい、悪用のことです。

個人情報や顧客情報など、組織が保管する重要情報を持ち出し外部に公開したり競合他社に漏えいしたりする不正行為が発生しています。

6位:サービス妨害攻撃によるサービスの停止

DDoS攻撃(Denial of Service attack:分散型サービス妨害)とも呼ばれており、攻撃者にのっとられた複数の機器から形成されるネットワーク(ボットネット)を踏み台に、標的とするサイトやサーバに対して大量のアクセスを仕掛け、サービス提供を停止させる(妨害する)事象のことです。

7位:インターネットサービスからの個人情報の窃取

インターネットサービス内に登録されているクレジットカード情報等の重要な個人情報を窃取されることです。

webアプリケーションの脆弱性やソフトウェアの脆弱性が悪用されます。

8位:IoT 機器の脆弱性の顕在化

IoT機器をウィルスに感染させ、IoT機器の不正操作、DDoS攻撃やマルウェアの発信元としての悪用、IoT機器自体からの情報窃取などが行われる被害のことです。

IoT機器がウィルスに感染することによりインターネットで接続されているウェブサイト・サーバー等に攻撃が及ぶこともあります。ウィルスに感染したIoT機器は同じ脆弱性を持つIoT機器がインターネット上につながっていないかを探し、あった場合にはその機器にも感染させるため、感染範囲の拡大が一気に拡がります。

活用領域が拡がっているモノとモノとがインターネットでつながるIoT分野は脆弱性のリスクが浸透していない分野でもあり、早急なセキュリティ対策が求められています。

9位:脆弱性対策情報の公開に伴う悪用増加

ハードウェアやソフトウェアは、脆弱性が見つかると開発ベンダーから公でアナウンスがなされます。

これは、対策を採る側にとってありがたい情報であるとともに、犯罪者にとっても攻撃する際に参照するべき情報となります。

今の時代、脆弱性が見つかったらすぐに対応をする、そのためにセキュリティ人材を確保する、社内でのセキュリティ人材確保が難しい場合には外部で情報セキュリティ対策を相談できる相手を探す、という姿勢が求められているといえます。

10位:不注意による情報漏えい

古くからある内容です。例えばメールの誤送信(あて先ミス・機密情報を誤って展開など)などが原因で重要な情報が漏えいしてしまうことを指しています。

中小企業こそ、UTMで対策強化を。

ご紹介したサーバー攻撃の中で特に注目したい脅威が、4位のサプライチェーンの弱点を悪用した攻撃です。

2019年バージョンで初めてランクインした背景には、インターネットセキュリティ対策が甘い中小企業への侵入により大手企業や公的機関からの情報盗取を図る犯罪が増えているという現状があります。

メディアで多くの事例が出ているとおり、サイバー攻撃の被害は、そのときの金銭の損失だけではなく、顧客の喪失、業務の喪失など、その後の経営に重大なリスクを負わせることになりかねません。

中小の企業様こそ、いまいちどUTM(インターネットセキュリティ)の必要性についてご検討いただけたらと思います。

組織に求められるセキュリティガイドラインとは

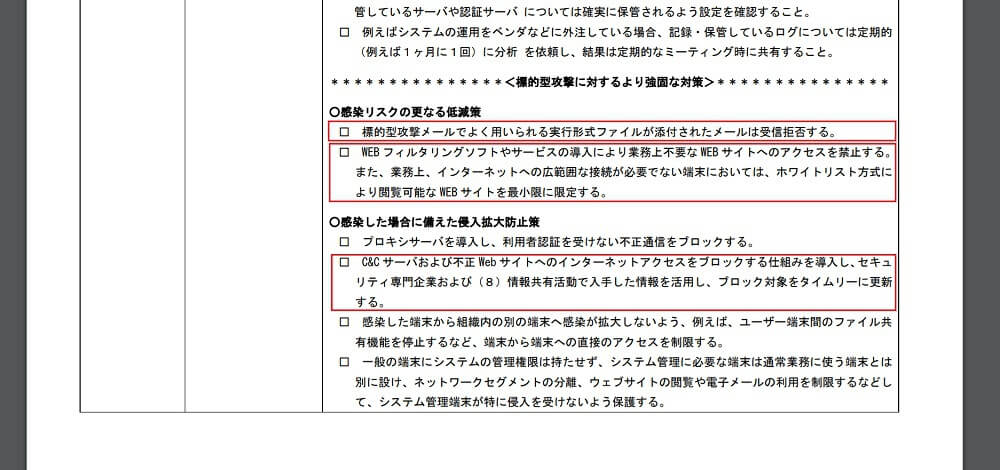

経済産業省が提示しているサイバーセキュリティ経営ガイドラインから一部抜粋した情報が下記となります。

引用:付録B-2技術対策の例>(3)サイバーセキュリティリスクの把握と実現するセキュリティレベルを踏まえた目標と計画の策定>多層防御措置の実施

- 標的型攻撃メールでよく用いられる実行形式ファイルが添付されたメールは受信拒否する。

- WEBフィルタリングソフトやサービスの導入により業務上不要なWEBサイトへのアクセスを禁止する。また、業務上、インターネットへの広範囲な接続が必要でない端末においては、ホワイトリスト方式により閲覧可能なWEBサイトを最小限に限定する

- C&Cサーバおよび、不正WEBサイトへのインターネットアクセスをブロックする仕組みを導入し、セキュリティ専門企業および(8)情報共有活動で入手した情報を活用し、ブロック対象をタイムリーに更新する。

【経産省ガイドライン図】

https://www.meti.go.jp/policy/netsecurity/downloadfiles/CSM_Guideline_app_B-2.pdf

つまり、経済産業省が提示しているサイバーセキュリティ経営ガイドライン上では、

- スパムメールが届かないようメールの受信拒否設定を徹底する

- 閲覧しただけで感染するwebサイトへのアクセス防御を整える、もしくは、業務上不要なwebサイトへのアクセスを禁止する・業務上閲覧できるwebサイトの範囲を設定している等webサイトの閲覧制限を徹底する

- 不正なC&Cサーバーへの通信をブロック仕組みを整える

- 許可されたアプリケーション・フリーソフト以外はダウンロード・インストールできないよう制限する仕組みを整える

といった環境整備が求められています。

中小企業でUTM導入を検討するときのポイント

インターネットセキュリティで求められる守備範囲は年々拡大し、多層防御と呼ばれる複数の機能を組み合わせたセキュリティツールが必須になっています。

UTMを導入しない場合には、ファイアウォール、IDS/IPS、WAFなどのインターネットセキュリティツールが併用されますが、複数のツールを社内で運用するには、人的リソースやランニングコストに関する問題が発生します。

そのため、機器により包括的にカバーできるUTMが注目を集めています。

複雑なインターネットセキュリティ対策に人的リソースを割くことが難しい場合、また、必要なセキュリティ対策に対して複数のセキュリティツールを導入するよりもUTMを活用した方が全体的なコストが低く抑えられるという場合に、UTMの効果的な導入が成功します。

UTMは非常に有用なセキュリティツールであるからこそ、特性を理解し、自社にあったツールなのかを見極めた上で適切に活用していただけたらと思います。

UTMを導入したら万事OK!なわけではない

UTMは、Unified Threat Management:統合脅威管理という名のとおり、1台で強固なインターネットセキュリティ環境が構築できます。ただ、UTMであればどの製品を採用してもいいのかといったらそういうわけではありません。

UTMごとに備えているオプション機能やサービスは異なるため、自社に最適な機能やサービスを搭載したUTMを選択する必要があります。

また、高いセキュリティレベルを保つためには、UTMを単体で導入するのではなく、UTMとその他のセキュリティツールを併用するほうがいいケースもあります。

UTMを導入しても、ウィルス対策ソフトは必要

「UTMを導入したらウィルス対策ソフトを省くことができますか?」というお問い合わせをいただくことがあります。

このお問い合わせに対しては、UTMとは別で、ウィルス対策ソフトは別で活用してくださいとお伝えしています。

UTMは広範囲にわたりセキュリティ対策を行うことができますが、それはネットワーク上における働きです。

UTMがネットワーク上で監視を行うことに対して、ウィルス対策ソフトは個々の端末(PC,サーバー)を保護する役目を果たしており、それぞれに役割がはっきりと異なっています。

例えば、UTMはネットワーク上のマルウェア・ウィルスの検知はできますが、端末(PC,サーバー)内に存在するマルウェア・ウィルスを排除することはできません。

UTMの役割は、端末(PC,サーバー)には入ってしまう前段階でブロックすることだともいえます。

ただ、100%完璧なブロックはできないため、最終防衛ラインとして各端末(PC,サーバー)内で機能するウィルス対策ソフトも必要になるのです。

サーバー攻撃が複雑化している現代では、侵入を防ぐこと、侵入された場合に検知・防御すること、といった複数ステージでの対策が必要とされています。

UTMを導入しない場合に必要なインターネットセキュリティ対策

UTMを導入せず多層防御する場合には、ファイアウォール・IDS/IPS・WAFなどを組み合わせて使用します。

ファイアウォールは、異なる2つのネットワークの境界でIPアドレスやポート、利用するアプリケーションの種類をチェックし、設定されたポリシーに照らし合わせて通信の許可または遮断を判断しながらネットワーク環境を正常に保つセキュリティツールです。

ファイアウォールのチェック機能だけで不正なアクセスを防御できていた時期もあったのですが、不正アクセスが巧妙になるにつれ、ファイアウォールをくぐり抜けて内部に侵入する不正アクセスが出現し、IDS/IPSが登場しました。

IDS/IPSは不正アクセスを見つけたら通知もしくは防御するセキュリティツールです。

そしてWAFは、webアプリケーションの脆弱性を狙う攻撃を検出するセキュリティツールです。

webアプリケーションへの攻撃は、webアプリケーションを改修してwebアプリケーションの脆弱性をなくすことが根本的な対策にはなりますが、外部のwebアプリケーションを使用している場合などすぐには改修が困難な場合の回避策として有効なセキュリティツールです。

UTMを導入しない場合の注意点

複数のセキュリティツールを併用して運用するためには、それぞれのセキュリティツールが互いにパフォーマンスを落とさないよう配慮しなくてはいけません。

また、個別にアップデートをしたり(自動アップデートの場合は確認)、トラブルや故障の際にはベンダーへ個別に連絡したりと、人的リソースが必要になります。

手が回らずに煩雑な運用になってしまうと、セキュリティ環境が万全な状態に保たれないという危険性があります。

UTM導入の必要性を見極めるには?

インターネットセキュリティ対策において、UTMを導入すべきかどうかについてはケースバイケースであるため、UTMの絶対的な有効性を一概に断言することはできません。

ただある一定の基準としては、社内に専門スタッフが配置されておらず、かつ、社内のネットワークと社外のネットワーク(一般的なインターネット)がつながっている場合には、UTMが有効といえます。

逆に言えば、専門スタッフがいる、社内LANが外部とつながっていない、という場合には、UTMは必要ないかもしれません。

UTMを導入するメリットは、複数のセキュリティツールを組み合わせて採用するよりも人的リソースやトータルコストを削減しつつ、かつ、安全なインターネット環境を構築できることです。

UTMを導入したほうがいいのか、もしくは、人的リソースを投入(育成)したほうがいいのか、最適な解は、企業ごとの規模や状況により異なります。

UTMの採用を検討される場合には、1種類のUTMだけをみるのではなく、UTM同士の比較するのでも無く、まずは必要なセキュリティ内容を精査して、時間・コスト・人的リソースなどを総合的に勘案した上で自社にあった設定を施したUTMを導入することを意識してください。

UTMを設置するなら

関東、中部でUTM(インターネットセキュリティ)をお考えなら弊社にご相談ください。

防犯のプロとして物理的なセキュリティから、UTMを使ったインターネットのバーチャルセキュリティまでトータルでサポートできる総合セキュリティ会社です。